Tấn công từ chối dịch vụ phân tán (DDoS) đã phát triển đáng lo ngại trong những năm gần đây và là mối đe dọa thường trực với hệ thống mạng của các cơ quan chính phủ và các doanh nghiệp. Nhiều cuộc tấn công DDoS với quy mô rất lớn đã được thực hiện gây tê liệt hệ thống mạng của Chính phủ Hàn Quốc và gây ngắt quãng hoạt động của các mạng dịch vụ trực truyến nổi tiếng như Yahoo. Cuộc tấn công DDoS lớn nhất trong lịch sử được thực hiện nhắm vào các máy chủ của Google vào năm 2017 với lưu lượng 2,54Tbps. Tấn công DDoS rất khó phòng chống hiệu quả do quy mô rất lớn và bản chất phân tán của nó. Nhiều kỹ thuật và công cụ tấn công DDoS phức tạp đã được phát triển, trong đó hỗ trợ đắc lực nhất cho tấn công DDoS là sự phát triển nhanh chóng của các kỹ thuật lây nhiễm các phần mềm độc hại, xây dựng hệ thống mạng máy tính ma (zombie, botnets). Tin tặc có thể chiếm quyền điều khiển các máy tính có kết nối Internet, điểu khiển mạng botnet với hàng trăm ngàn máy tính để thực hiện tấn công DDoS.

Để phòng chống tấn công DDoS một cách hiệu quả nhằm hạn chế và giảm thiểu thiệt hại do tấn công DDoS gây ra, việc nghiên cứu về các dạng tấn công và các biện pháp phòng chống là cần thiết. Nhiều công trình nghiên cứu về phân loại các dạng tấn công DDoS và các biện pháp phòng chống đã được công bố. Một cách tổng quát, Douligeris và cộng sự phân loại các tấn công DDoS thành 2 dạng: (1) dạng tấn công gây cạn kiệt băng thông đường truyền mạng và (2) dạng tấn công gây cạn kiệt tài nguyên máy chủ dịch vụ. Dạng tấn công cạn kiệt băng thông lại được chia thành tấn công gây ngập lụt và tấn công khuếch đại, còn dạng tấn công gây cạn kiệt tài nguyên máy chủ được chia tiếp thành tấn công khai thác lỗi giao thức và tấn công sử dụng các gói tin đặc biệt. Zargar và các cộng sự phân loại các tấn công DDoS thành 2 dạng dựa trên lớp mạng, gồm tấn công gây ngập lụt ở lớp mạng/giao vận và tấn công gây ngập lụt ở lớp ứng dụng. Theo một hướng khác, Mirkovic và cộng sự và Bhuyan và cộng sự phân loại các tấn công DDoS dựa trên 4 tiêu chí: (1) mức độ tự động, (2) khai thác các lỗ hổng an ninh, (3) cường độ tấn công và (4) mức độ ảnh hưởng. Tuy có sự khác biệt về phương pháp và tiêu chí phân loại, các công trình nghiên cứu đều có chung đánh giá về mức độ nguy hiểm và sự tăng trưởng đáng lo ngại của tấn công DDoS cả về phạm vi, mức độ tinh vi và khả năng phá hoại. Về các phương pháp phòng chống tấn công DDoS, nhiều nghiên cứu có chung cách phân loại dựa trên 2 tiêu chí chính: (1) vị trí triển khai và (2) thời điểm hành động

Công nghệ thông tin (CNTT) hiện nay đã trở thành một lĩnh vực quan trọng mà hầu hết các doanh nghiệp đều nhận thức được và ứng dụng một cách nhanh chóng vào các hoạt động kinh doanh, sản xuất của mình. Điều đó thể hiện vai trò của CNTT ngày càng lớn, góp phần vào việc nâng cao năng lực cạnh tranh của chính các doanh nghiệp

Cùng với xu thế toàn cầu hóa, và làn sóng mới của các tiến bộ CNTT Thế hệ 3 – SMAC (Theo IDC Worldwide), các Doanh nghiệp cũng đang đứng trước các thách thức mới trong lĩnh vực An ninh thông tin, một lĩnh vực khó nhận thức hơn bao giờ hết.

Trong vai trò của người chuyển giao các giải pháp an ninh, Chúng tôi muốn nhấn mạnh ngay các thách thức cụ thể sau:

· Các ứng dụng, dịch vụ CNTT và mạng của Doanh nghiệp phải luôn sẵn sàng

Trong các ý thức truyền thống khi tiếp cận lĩnh vực an ninh mạng, các doanh nghiệp dường như quan tâm nhiều hơn đến hai yếu tố bảo mật và toàn vẹn dữ liệu. Trong khi đó, yếu tố sẵn sàng lại ít được chú trọng!

· Bảo vệ dữ liệu mật

Dữ liệu và thông tin của doanh nghiệp là tài sản quan trọng nhất khi tiếp cận ứng dụng CNTT. Nó có thể bị đánh cấp, khai thác bằng cách “lắng nghe” và “báo cáo” từ chính các Malware & Botnets đã xâm nhập hệ thống mạng doanh nghiệp, bất chấp các giải pháp, thiết bị khác đã và đang được đầu tư nhiều như Firewall, IPS hay WAF (Web Application Firewall).

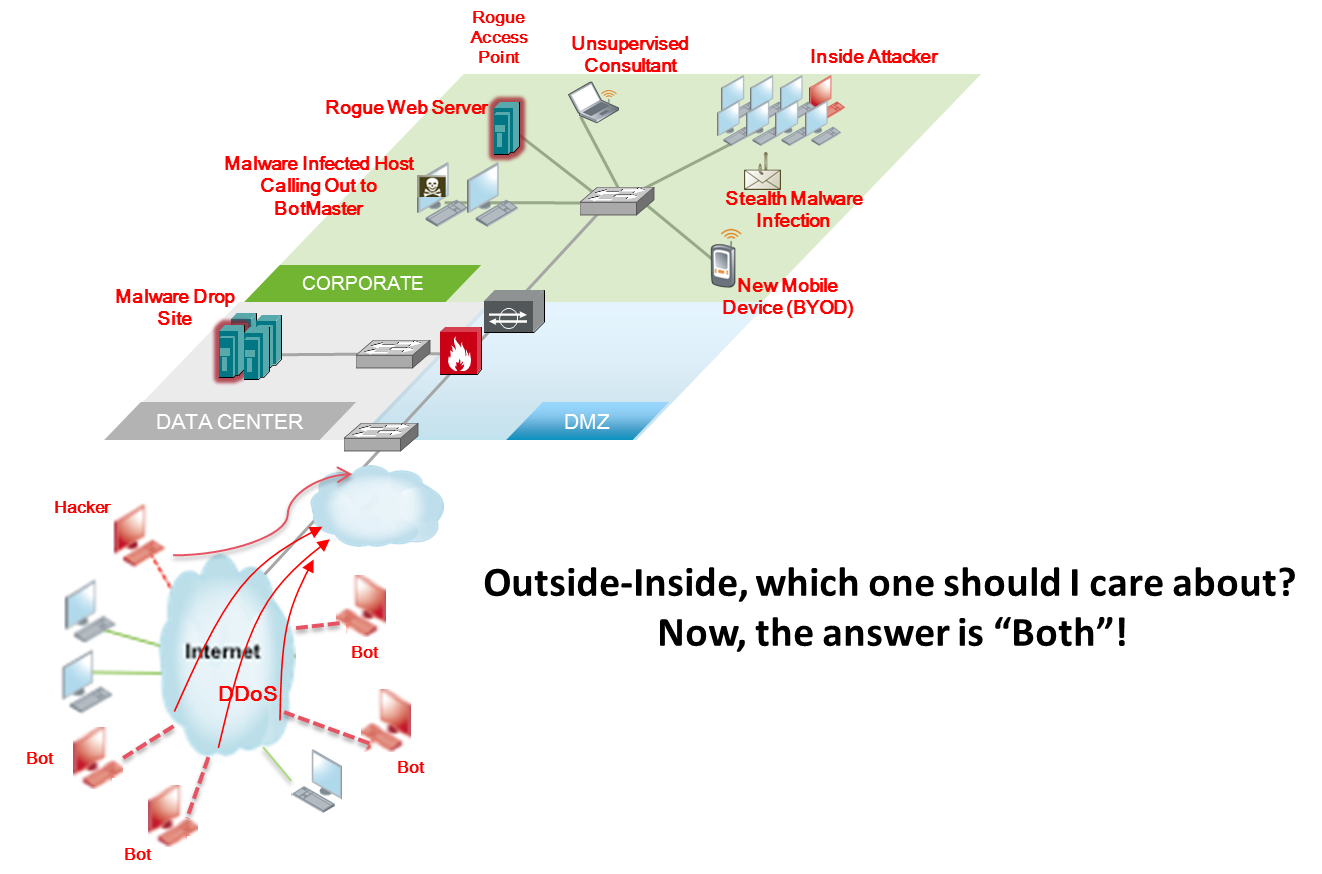

· Các hiểm họa từ mạng nội bộ.

Đã từ lâu mạng LAN (Local Area Network) đã là nguồn tài nguyên vô cùng to lớn của các Hackers (hay Attackers) có thể tận dụng tối đa cho các mục đích không tốt của chúng. LAN là nơi chứa đựng rất nhiều tài nguyên của mạng doanh nghiệp như: Database Servers, Application Servers, Storage hay các tài nguyên quan trọng khác. Hiện nay các tài nguyên này ngày càng cho thấy phải cần được bảo vệ tốt hơn trước xu hướng ứng dụng di động trong mạng doanh nghiệp (BYOD – Bring Your Own Device) ngày càng phổ biến và nhanh chóng.

· Tuân thủ các quy định về an toàn thông tin

Các quy chuẩn trong lĩnh vực này ngày càng được phổ biến, không những có trong mảng Chính phủ (Government), hay Ngân hàng (Banking), mà các doanh nghiệp muốn phát triển ở quy mô toàn cầu cũng sẽ dần phải đáp ứng chúng như là những chuẩn mực hội nhập quốc tế bắt buộc. Điều đó có nghĩa việc không tuân thủ các tiêu chuẩn thường sẽ có giá rất đắt và có thể gây hại đến thương hiệu của chính doanh nghiệp.

Tấn công DDoS hay còn gọi là tấn công từ chối dịch vụ mạng ngày nay đã trở thành một thách thức lớn nhất trong các thách thức an ninh mạng nói chung trong doanh nghiệp. Với sự gia tăng nhanh về độ phức tạp của các cách thức tấn công, lưu lượng tấn công và tần suất lớn, các trung tâm dữ liệu (Data Center) của doanh nghiệp đang là đối tượng phổ biến được nhắm đến.

Nhận thức được tầm quan trọng của các dịch vụ mạng mà doanh nghiệp đang cung cấp cho khách hàng, đối tác hay cho chính các nhân viên của mình được chạy trên Internet là phần không thể bị gián đoạn, hay nói cách khác, các dịch vụ này phải luôn được sẵn sàng và liên tục được phục vụ. Khi đó, doanh nghiệp sẽ cần đến một giải pháp chống tấn công DDoS!

Khi đối diện với sự gián đoạn cung cấp các dịch vụ đó, doanh nghiệp thường sẽ tìm kiếm cho mình các giải pháp, thiết bị có khả năng chống DDoS có mặt trên thị trường dựa trên chính ý thức tiếp cận truyền thống, đó chính là những thiết bị tường lửa (Firewall), thiết bị chống xâm nhập bất hợp pháp (IPS) hay chính các WAP ứng dụng cho các dịch vụ được thiết kế dựa trên nền Web,...v.v.

Tuy nhiên, các thiết bị này hay module của chính các thiết bị này có thể giúp doanh nghiệp chống tấn công DDoS hiệu quả? Điều này phụ thuộc vào chính doanh nghiệp hay đội ngũ IT Security có thể nhận thức theo cách tiếp cận mới không? Hay doanh nghiệp có tự hỏi liệu chăng cách tiếp cận mới có hiệu quả hơn không?

Hiểu rõ các nhu cầu đó của Doanh nghiệp, Netscout-Arbor đã và đang cung cấp cho doanh nghiệp một giải pháp mới, hoàn toàn khác với các tiếp cận ban đầu và truyền thống trước đây.

Netscout-Arbor mang đến sự khác biệt bằng chính công nghệ sở hữu riêng, đó chính là công nghệ tiếp cận tấn công DDoS theo mức Stateless. Khác với cách tiếp cận truyền thống có trên các thiết bị Firewall, LB (Load Balancer), hay cả trên Router bằng công nghệ Stateful. Các thiết bị này sẽ bị giới hạn bởi năng lực phần cứng được dùng để thiết kế và sản xuất thiết bị.

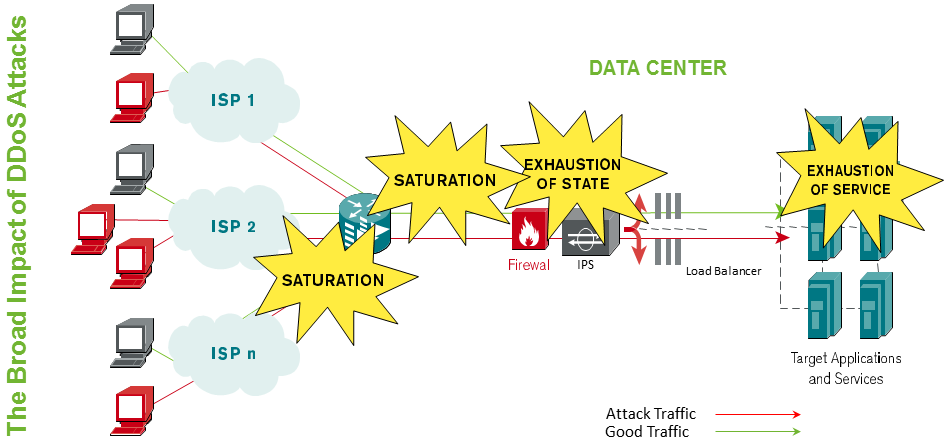

Cụ thể hơn, các thiết bị này sẽ duy trì cho hệ thống một Bảng danh mục các kết nối đã được thiết lập trực tuyến, nhằm giải quyết tốt tính hiệu năng khi xem xét và phân tích các kết nối đến. Tuy nhiên, với cách tiếp cận này, vô tình đã là điểm chết của hệ thống khi Attackers sử dụng hệ thống Botnets của chúng để gia tăng số lượng kết nối đến một cách đột ngột lớn và bất thường, tạo nên khả năng tràn ngập nhanh chóng. Chúng sẽ cố tình chiếm dụng toàn bộ tài nguyên này của Bảng và gây mất khả năng phản ứng của hệ thống các thiết bị này (do quá tải). Từ đó, chính các hệ thống biên này sẽ không thể đáp ứng yêu cầu dịch vụ bình thường của các người dùng bên ngoài được nữa, từ chối dịch vụ sẽ bắt đầu, dịch vụ bị gián đoạn là kết quả tất yếu.

2.2.1.1.Các điểm tác động trong việc tấn công DDoS

Các cuộc tấn công DDoS ngày nay có thể gây ra

· (1): Ngập lụt đầu nguồn (tấn công ngập lụt) – Volumetric Attack

· (2): Cạn kiệt trạng thái hoặc (3) ngắt dịch vụ (tấn công lớp ứng dụng) - State Exhaustion (Application Layer) Attack

Nhiều lần của cuộc tấn công đơn lẻ có thể là kết quả của cả 3 và tất cả đều có cùng một kết quả kết thích là các dịch vụ quan trọng không thể cung cấp được nữa

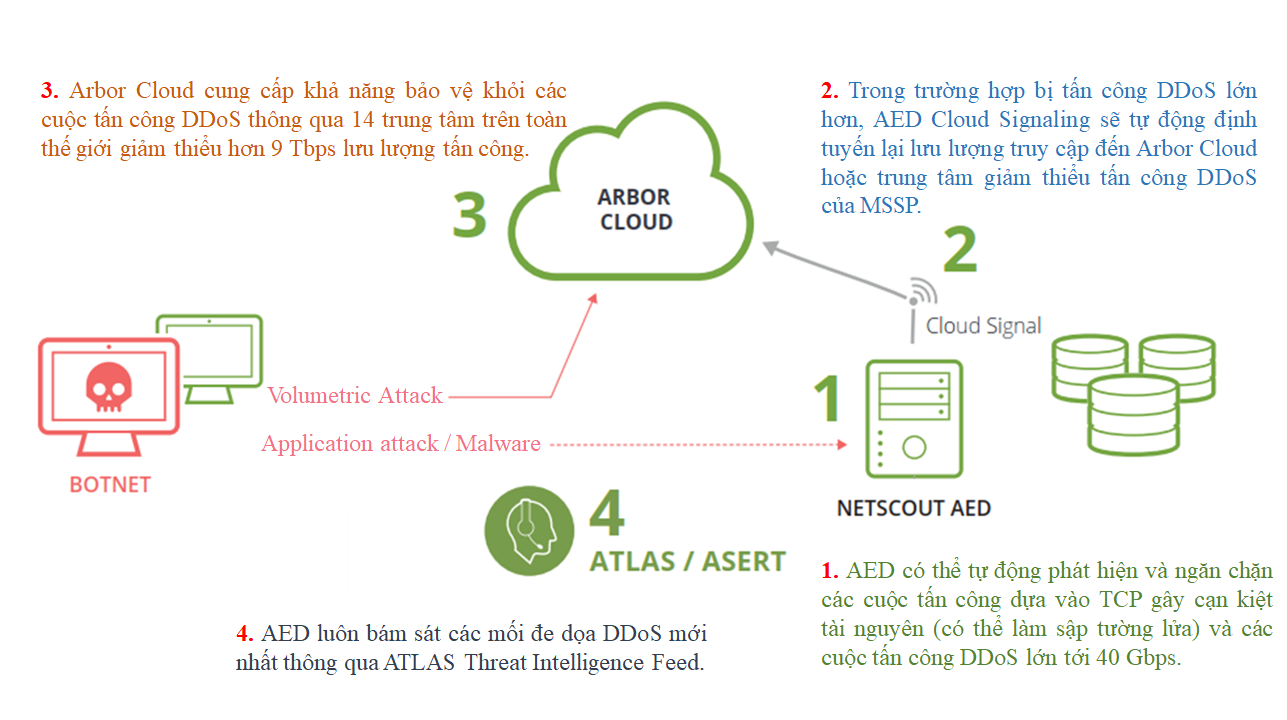

2.2.1.2.Giải pháp AED – Arbor Edge Defence

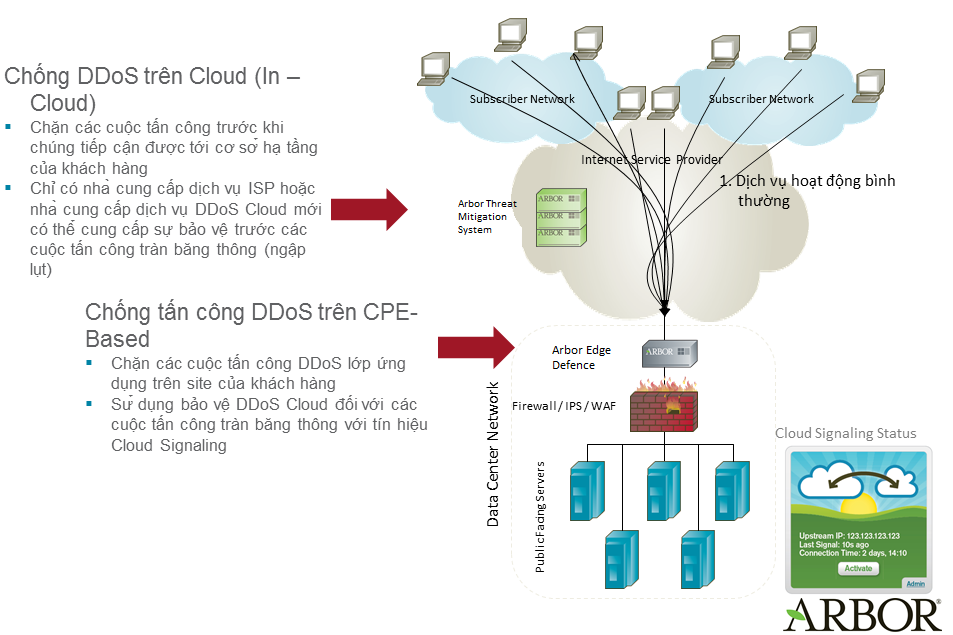

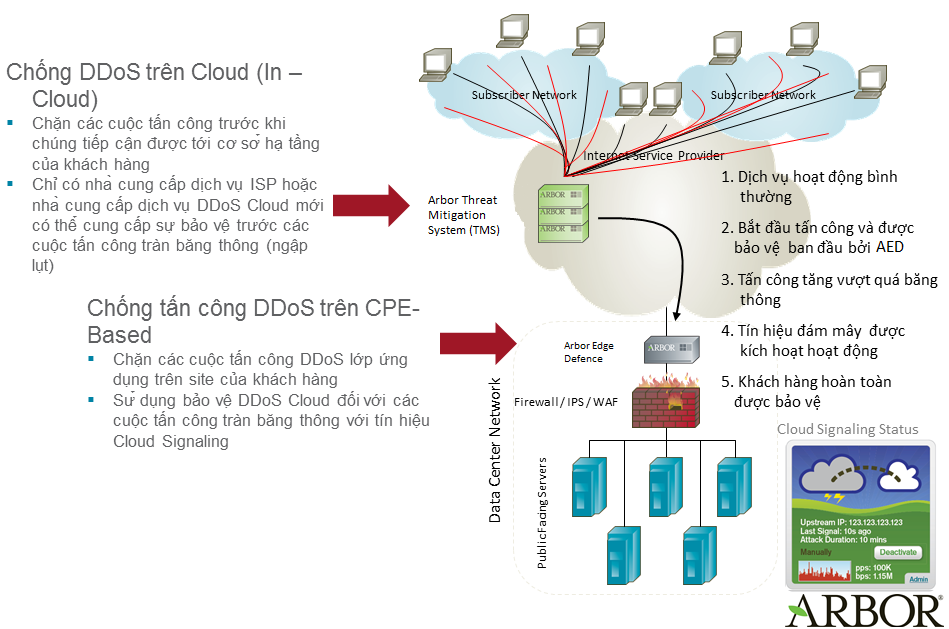

· Bảo vệ toàn diện cả 2 mức Cloud-Based và On-Premise trước các tấn công DDoS và Botnet

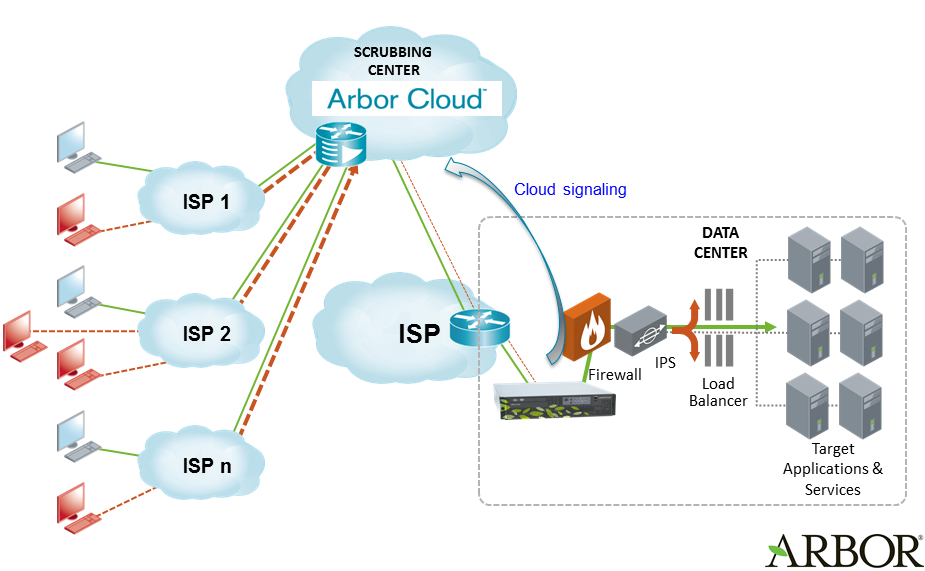

· Triển khai chống DDoS với Arbor Threat Mitigation System và tín hiệu Cloud (Cloud Signaling)

Ø Dịch vụ hoạt động bình thường

Ø Bắt đầu bị tấn công ( cả tấn công lớp ứng dụng làm cạn kiệt tài nguyên – Exhaustion Attack, lẫn tấn công tràn băng thông – Volumetric Attack) và được bảo vệ ban đầu bởi AED

Ø Tấn công tăng vượt quá băng thông của thiết bị AED

Ø Tín hiệu đám mây (Cloud Signaling) được kích hoạt hoạt động bởi thiết bị AED

Ø Toàn bộ luồng ( luồng tấn công và luồng sạch) được chuyển qua dịch vụ chống DDoS của nhà cung cấp dịch vụ ISP hoặc chuyển qua dịch vụ chống DDoS Cloud của Arbor và trả lại cho khách hàng luồng dữ liệu sạch vì vậy khách hàng hoàn toàn được bảo vệ trước các cuộc tấn công DDoS

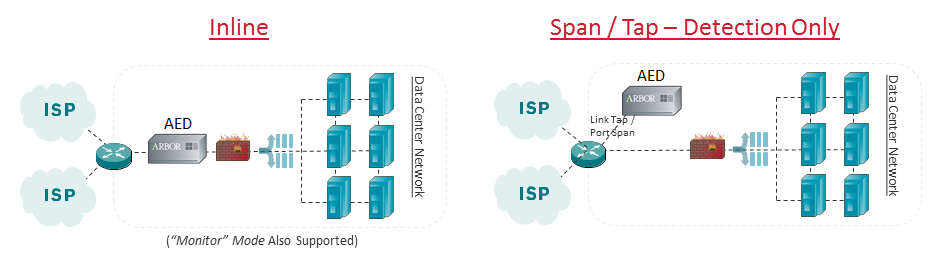

· Mô hình triển khai cho doanh nghiệp

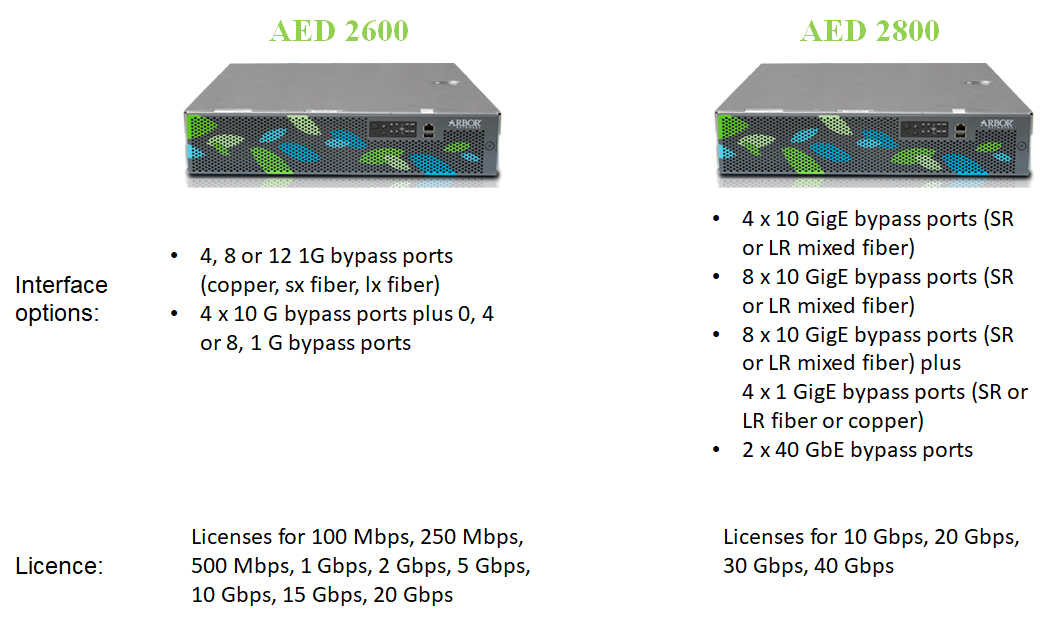

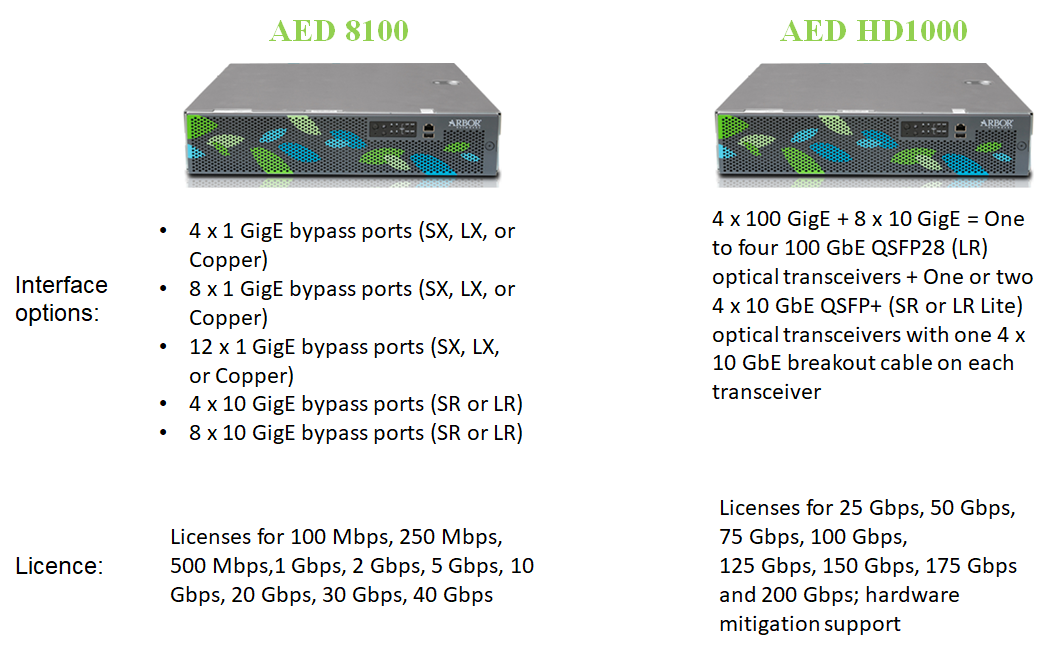

· Các sản phẩm tiêu chuẩn của AED:

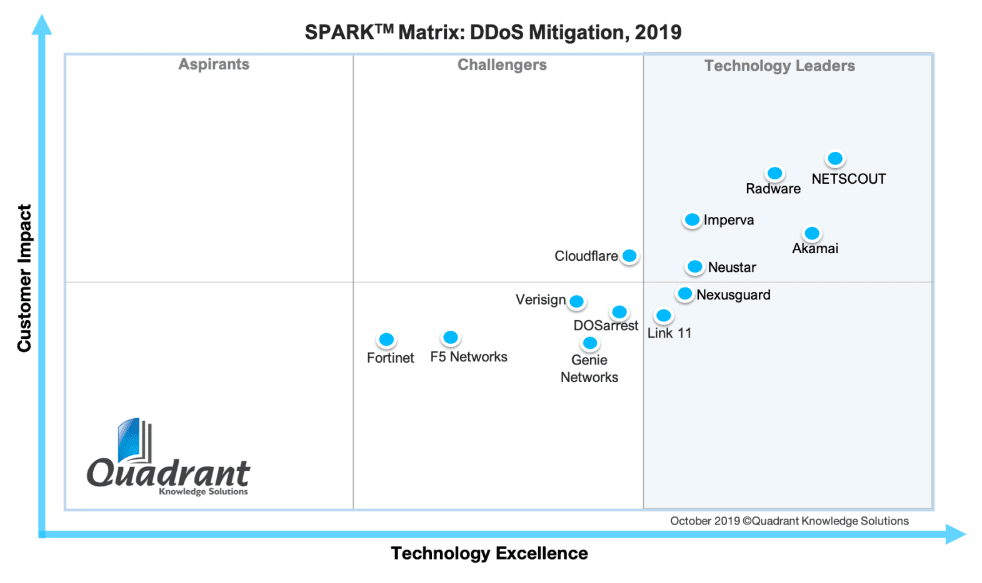

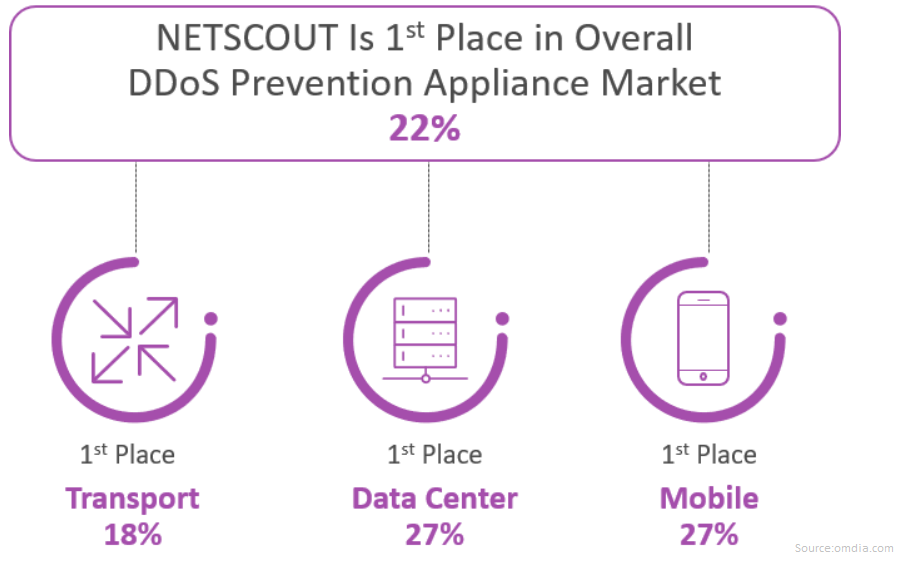

· Đánh giá của các tổ chức thứ 3 về Arbor

Thống kê trong quý 1 năm 2020 cho thấy Netscout đang dẫn đầu thị trường chống tấn công DdoS với 22% thị phần

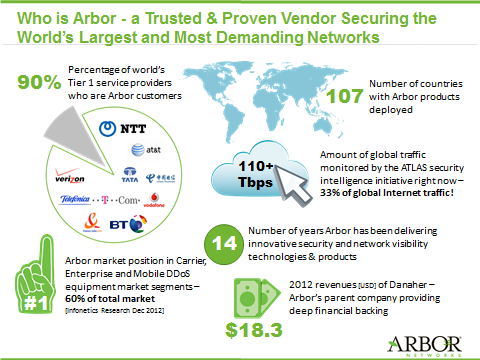

2.2.2.1.Cộng đồng khách hàng sử dụng giải pháp của Arbor

· 90% các nhà cung cấp dịch vụ ISP Tier 1 trên thế giới sử dụng giải pháp chống DDoS của Arbor

· 107 nước trên thế giới triển khai giải pháp của Arbor

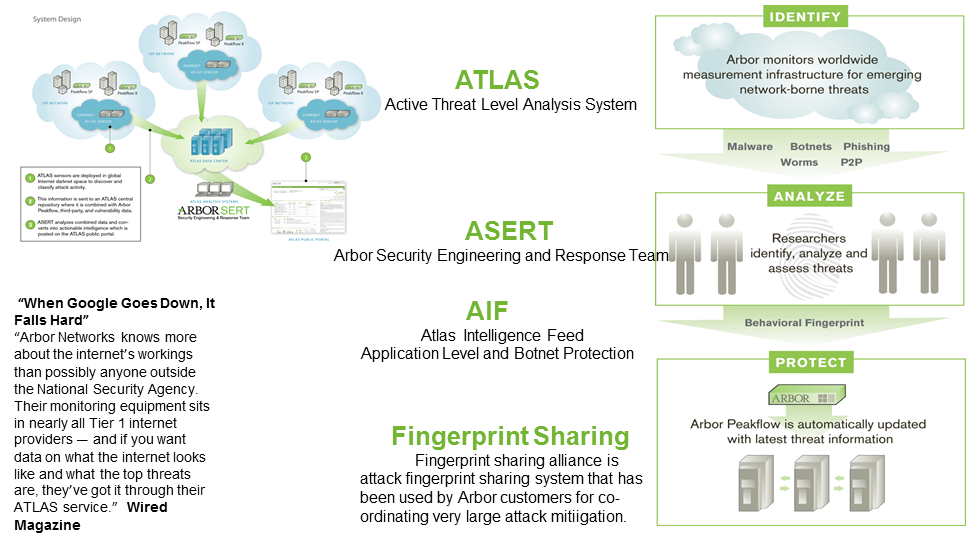

· Giám sát 33% (1/3) – 110+ Tbps lưu lượng Internet trên toàn thê giới bởi trung tâm ATLAS

Cộng đồng chia sẻ thông tin về các cuộc tấn công lên ATLAS (Active Threat Level Analysis System) của Arbor, đồng thời với những chuyên gia bảo mật hàng đầu của Arbor tại ASERT (Arbor Security Engineering and Response Team) có thể bao quát và giám sát được toàn bộ kiểu tấn công cũng như nguồn tấn công cập nhật liên tục hàng giờ cho các thiết bị của hãng.

2.2.2.2.Cung cấp dịch vụ chống DDoS Cloud – Arbor Cloud

Để đảm bảo rằng các cuộc tấn công ngập lụt (Volumetric Attack) lớn được giảm nhẹ khi thiết bị On-Premise tại Site của khách hàng không đủ năng lực bảo vệ, thì hãng Arbor cung cấp thêm dịch vụ chống DDoS Cloud gọi là Arbor Cloud theo đó khi thiết bị AED bị tấn công gần ngưỡng băng thông tới hạn thì nó sẽ tự động kích hoạt tín hiệu kêu cứu Cloud Signaling tới Arbor Cloud, ngay lập tức toàn bộ luồng (gồm cả luồng tấn công và luồng sạch) sẽ được chuyển (lái) tới Arbor Cloud và được bảo vệ đồng thời trả lại luồng sạch cho khách hàng như vậy khách hàng sẽ được bảo vệ toàn diện trước các cuộc tấn công DDoS bởi thiết bị AED đặt tại Site và dịch vụ Arbor Cloud. Chú ý rằng toàn bộ luồng được lái ở đây hoàn toàn là luồng request và tấn công từ bên ngoài nên không có dữ liệu nội bộ nào của khách hàng được đưa lên Cloud, khách hàng có thể hoàn toàn yên tâm với dữ liệu nội bộ của mình.

2.2.2.3.Giám sát, tìm kiếm, phân tích và ứng phó toàn cầu

ASSERT liên tục xác định các mối đe dọa mới. Hơn 4300 cuộc tấn công botnet độc đáo xác định và vô hiệu hóa. Cung cấp đầy đủ bức tranh về dịch vụ từ nhận dạng, phân tích và bảo vệ. Trong báo cáo mới nhất ATLAS đã ghi nhận có 10.089.687 cuộc tấn công mạng diễn ra trong năm 2020, nhiều hơn 20% so với năm 2019. Bằng các công cụ phân tích, đánh giá cùng hệ thống tình báo lớn và các đối tác thì Netscout thường xuyên đưa ra các cảnh báo cũng như các IoC để ngăn chặn sớm các cuộc tấn công.

Giỏ hàng (0)

0903250399

Giỏ hàng (0)

0903250399

Giỏ hàng (0)

0903250399

Giỏ hàng (0)

0903250399